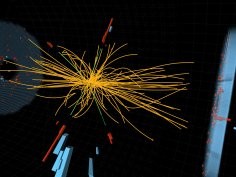

W LHC można jednak znaleźć czarne dziury?

19 marca 2015, 12:03Fizycy Ahmed Farag Ali, Mir Faizal i Mohammed M. Khalil sugerują na łamach Physics Letters B, że Wielki Zderzacz Hadronów może zostać wykorzystany do przetestowania hipotezy o istnieniu wszechświatów równoległych.

Ponowne łatanie dziury Stuxneta

11 marca 2015, 11:21Microsoft opublikuje dzisiaj biuletyn MS15-020, którym załata dziurę wykorzystywaną przez słynnego robaka Stuxnet. Po raz pierwszy dziura ta została załatana przez koncern z Redmond 2 sierpnia 2010 roku. Ponad 4 lata później okazało się, że łata nie działa tak jak powinna i maszyny użytkowników wciąż są wystawione na atak

Dziura FREAK również w Windows

6 marca 2015, 12:57Microsoft ostrzega, że wszystkie wspierane obecnie wersje systemu operacyjnego Windows zawierają lukę FREAK w protokole SSL/TLS. Początkowo sądzono, że dziura występuje tylko w systemach Android oraz iOS.

US 708 opuści Drogę Mleczną

6 marca 2015, 10:08Astronomowie zauważyli w naszej galaktyce gwiazdę poruszającą się szybciej niż wszystkie inne. Obiekt US 708 porusza się z prędkością 1200 km/s. To wystarczająco szybko, by opuścić Drogę Mleczną

Apple załata dziurę w Safari

4 marca 2015, 09:28Apple zapowiada opublikowanie poprawki dla niedawno odkrytej dziury nazwanej roboczo „Freak”. Nazwa to skrót od „Factoring RSA-EXPORT Keys”. Luka znaleziona w przeglądarce Safari pozwala napastnikowi na szpiegowanie użytkownika Safari jak i przeglądarki używanej w Androidzie

Potężny stary kwazar

26 lutego 2015, 11:07Odkrycie kwazaru SDSS J0100+2802 to bardzo ważny krok w kierunku zrozumienia ewolucji tych najpotężniejszych obiektów we wszechświecie. Tym, co czyni SDSS J0100+2802 wyjątkowym jest jego wiek. To najjaśniejszy kwazar z początków wszechświata zasilany przez najbardziej masywną czarną dziurę z tego okresu

Stare dziury na celowniku przestępców

25 lutego 2015, 12:51HP informuje, że do atakowania systemu Windows cyberprzestępcy wykorzystują przede wszystkim stare luki, których nie załatali właściciele zaatakowanych maszyn. Z najnowszego raportu dowiadujemy się, że w ubiegłym roku w aż 33% ataków udało się zainfekować maszynę poprzez dziurę w Windows, którą Microsoft załatał w 2010 roku

Microsoft załatał niezwykle poważną dziurę

11 lutego 2015, 09:34Wraz z wczorajszym Patch Tuesday Microsoft opublikował poprawkę dla bardzo poważnej dziury w systemie Windows. Błąd występował we wszystkich urządzeniach korzystających z Active Directory. Został odkryty przez firmę JAS Global Advisors, która nadała mu nazwę JASBUG.

Samochody BMW narażone na atak hakerów

2 lutego 2015, 09:58Niemiecki ADAC informuje, że produkowane przez BMW pojazdy BMW, Rolls Royce i Mini, które korzystają z systemu ConnectedDrive, są narażone na atak hakerów. Na całym świecie system ten został zastosowany w 2,2 milionach pojazdów.

Wadliwa biblioteka zagraża odtwarzaczom multimedialnym

21 stycznia 2015, 09:32Turecki ekspert ujawnił dwie dziury zero-day w bibliotece używanej m.in. przez odtwarzacz plików multimedialnych VLC. Jak poinformował Veysel Hatas luki pozwalają napastnikowi na wykonanie dowolnego kodu. Ataku można dokonać za pomocą odpowiednio spreparowanych plików FLV i M2V